S tím, jak majitelé aut přecházejí v jednu z forem krádeží, se lumpové obracejí k novým.

Dan Goodin — 7. dubna 2023 9:24 UTC

komentáře čtenářů

Když jeden Londýňan objevil na své Toyotě RAV4 utržený levý přední nárazník a částečně demontovaný světlomet během tří měsíců ne jednou, ale hned dvakrát, měl podezření, že jde o nesmyslný vandalismus. Když se vozidlo několik dní po druhém incidentu ztratilo a soused krátce poté našel jejich Toyotu Land Cruiser pryč, zjistil, že jsou součástí nové a sofistikované techniky pro provádění bezklíčových krádeží.

Náhodou se stalo, že majitel Ian Tabor je výzkumník v oblasti kybernetické bezpečnosti specializující se na automobily. Při vyšetřování toho, jak byla pořízena jeho RAV4, narazil na novou techniku zvanou útoky CAN injection.

Případ nefunkčního CAN

Tabor začal zkoumáním telematického systému „MyT“, který Toyota používá ke sledování anomálií vozidel známých jako DTC (Diagnostic Trouble Codes). Ukázalo se, že jeho vozidlo zaznamenalo v době krádeže mnoho DTC.

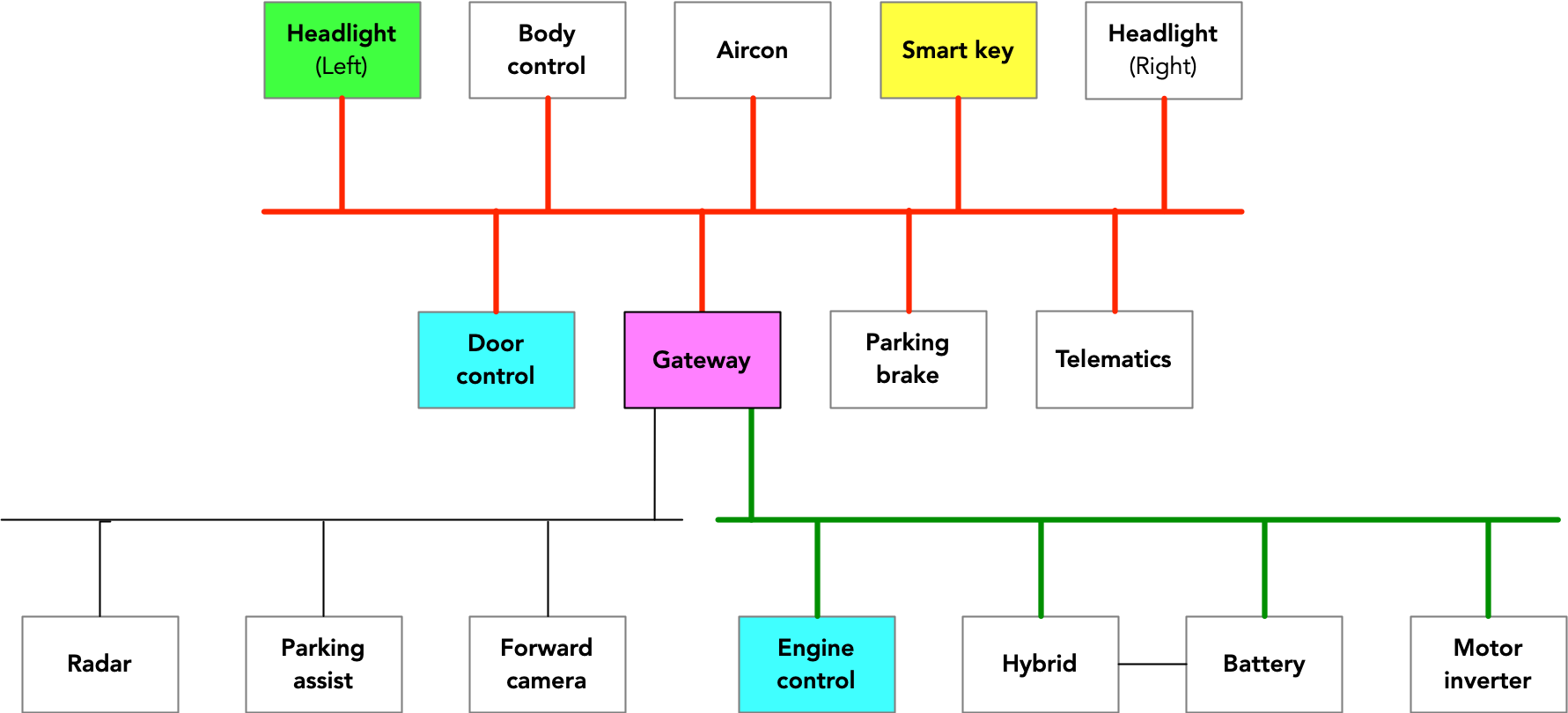

Chybové kódy ukázaly, že došlo ke ztrátě komunikace mezi CAN RAV4 – zkratka pro Controller Area Network – a elektronickou řídicí jednotkou světlometu. Tyto ECU, jak jsou zkráceny, se nacházejí prakticky ve všech moderních vozidlech a používají se k ovládání nesčetných funkcí, včetně stěračů, brzd, jednotlivých světel a motoru. Kromě řízení komponent odesílají ECU stavové zprávy přes CAN, aby ostatní ECU byly informovány o aktuálních podmínkách.

Tento diagram mapuje topologii CAN pro RAV4:

DTC ukazující, že levý světlomet RAV4 ztratil kontakt s CAN, nebyly nijak zvlášť překvapivé, vzhledem k tomu, že podvodníci utrhli kabely, které jej spojovaly. Výmluvnější bylo selhání mnoha dalších ECU, včetně těch pro přední kamery a řízení hybridního motoru. Dohromady tyto poruchy nenaznačovaly, že selhala ECU, ale že selhala sběrnice CAN. To Tábora přimělo hledat vysvětlení.

Výzkumník a oběť krádeže se poté obrátila na fóra o zločinu na temném webu a videa na YouTube, kde se diskutovalo o tom, jak krást auta. Nakonec našel reklamy na zařízení označená jako „nouzový start“. Zdánlivě byla tato zařízení navržena pro použití majiteli nebo zámečníky, aby je mohli používat, když není k dispozici žádný klíč, ale nic nebránilo jejich použití kýmkoli jiným, včetně zlodějů. Tabor koupil zařízení inzerované pro startování různých vozidel od Lexus a Toyota, včetně RAV4. Poté přistoupil k jeho zpětnému inženýrství a s pomocí přítele a kolegy odborníka na automobilovou bezpečnost Kena Tindella zjistil, jak to funguje na CAN RAV4.

Uvnitř tohoto reproduktoru JBL se skrývá nová forma útoku

Další čtení

Výzkum odhalil formu bezklíčové krádeže vozidla, kterou výzkumník předtím neviděl. V minulosti byli zloději úspěšní pomocí toho, co je známé jako štafetový útok. Tyto hacky zesilují signál mezi vozem a bezklíčovým vstupem, který se používá k odemknutí a nastartování. Klíčenky obvykle komunikují pouze na vzdálenost několika stop. Umístěním jednoduchého ručního rádiového zařízení do blízkosti vozidla zloději zesílí obvykle slabou zprávu, kterou auta vysílají. S dostatečným zesílením se zprávy dostanou do blízkého domova nebo kanceláře, kde se klíčenka nachází. Když přívěsek odpoví šifrovací zprávou, která odemkne a nastartuje vozidlo, zlodějův opakovač ji přenese do auta. S tím podvodník odjede.

„Nyní, když lidé vědí, jak funguje reléový útok… majitelé aut mají klíče v kovové krabici (blokují rádiovou zprávu z auta) a někteří výrobci automobilů nyní dodávají klíče, které jdou spát, pokud se na několik minut nepohybují (a tak vyhráli “Nepřijmout rádiovou zprávu z auta),” napsal Tindell v nedávném příspěvku. „Tváří v tvář této porážce, ale neochotní vzdát se lukrativní činnosti, zloději přešli na nový způsob zabezpečení: obcházení celého systému chytrých klíčů. Dělají to novým útokem: CAN Injection.“

komentáře čtenářů

Dan Goodin Dan Goodin je Senior Security Editor ve společnosti Ars Technica, kde dohlíží na pokrytí malware, počítačovou špionáž, botnety, hackování hardwaru, šifrování a hesla. Ve volném čase se věnuje zahradničení, vaření a sledování nezávislé hudební scény.